Pulsary pozwolą na precyzyjną nawigację w kosmosie

26 sierpnia 2013, 12:08Naukowcy z australijskiego CSIRO (Commonwealth Scientific and Industrial Research Organization) napisali oprogramowanie, które może doprowadzić pojazd kosmiczny do Alpha Centauri, udowodnić, że planeta Nibiru nie istnieje oraz, że Ziemia krąży wokół Słońca.

Pilot SpaceShipTwo popełnił błąd

3 listopada 2014, 09:47Specjaliści prowadzący śledztwo w sprawie katastrofy maszyny SpaceShipTwo zauważyli, że mechanizm, który pomagał samolotowi w wejściu w atmosferę, został uruchomiony zbyt wcześnie. Eksperci nie wykluczają zatem, że wypadek był spowodowany błędem pilota

Błąd powoduje awarie Chrome'a

23 września 2015, 10:37Użytkownicy przeglądarki Chrome powinni być szczególnie ostrożni gdy klikają na internetowe odnośniki. W programie wykryto błąd, który powoduje, że niektóre odnośniki mogą spowodować awarię Chrome'a. Nie trzeba na nie nawet klikać, wystarczy przejechać nad nimi kursorem.

18 lat z kleszczami

4 stycznia 2017, 16:06Z ciała 54-letniego Wietnamczyka Ma Van Nhata usunięto po 18 latach pozostawione podczas operacji kleszcze.

Błędy w WhatsApp pozwalają na manipulowanie treściami

23 sierpnia 2019, 13:53Firma Check Point Software Technologies znalazła błędy w aplikacji WhatsApp. Pozwalają one napastnikowi na zmianę wiadomości odbieranych i wysyłanych z aplikacji. Ataku można dokonać na trzy różne sposoby. Dwie z nich, w tym jedna już poprawiona, pozwalają na zmianę nadawcy lub odbiorcy informacji, a trzecia umożliwia całkowitą zmianę treści.

Promieniowanie kosmiczne poważnym problemem dla komputerów kwantowych

2 sierpnia 2021, 09:11Twórcy komputerów kwantowych będą musieli przeprojektować je tak, by maksymalnie chronić je przed promieniowaniem tła. Robert McDermott z University of Wisconsin-Madison, którego wcześniejsze badania wykazały, że promieniowanie kosmiczne może poważnie zakłócić pracę komputerów kwantowych, stwierdził teraz, że powszechnie używana metoda korekcji błędów nie poradzi sobie z tym problemem.

Empatia doskonała

18 czerwca 2007, 16:50Zespół Michaela Banissy'ego z Uniwersyteckiego College'u Londyńskiego badał ekstremalnie nasiloną formę empatii, czyli współodczuwania, zwaną dotykową synestezją lustrzaną. Tacy ludzie odczuwają realny dotyk, obserwując dotykanie innej osoby.

Windows 7 Beta 1 (jednak) dla każdego

9 stycznia 2009, 17:08Windows 7 Beta 1 można już pobrać z serwera Microsoftu. O godzinie 21 czasu polskiego powinien on być również dostępny na witrynie www.microsoft.com/windows7. Niestety, systemu nie będą mogli zainstalować wszyscy posiadacze odpowiedniego (CPU 1 GHz, 1 GB RAM, nagrywarka DVD, karta graficzna obsługująca DX9 ze 128 megabajtami pamięci) sprzętu komputerowego. Wersja Beta 1 została przygotowana jako aktualizacja, a więc zainstaluje się tylko na maszynach z systemem Windows Vista SP1.

Ocieplenie przez freony, a nie przez CO2?

23 grudnia 2009, 09:50Najważniejszą przyczyną wzrostu temperatur w latach 1950-2000 były freony, a nie ditlenek węgla - uważa prof. Qing-Bin Lu z University of Waterloo.

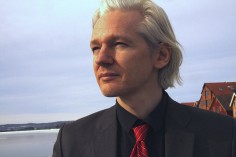

Sąd zgodził się na ekstradycję Juliana Assange

24 lutego 2011, 12:15Brytyjski sąd orzekł, że Julian Assange może zostać poddany ekstradycji do Szwecji. Zdaniem sędziego Howarda Riddle, zarzuty o gwałt i molestowanie seksualne są wystarczające do wydania zgody na ekstradycję, a szwedzki wniosek został prawidłowo wystawiony.